[아이뉴스24 김국배 기자] 북한 해킹 조직으로 추정되는 '김수키 그룹'이 국내를 대상으로 투 트랙 방식의 표적 공격을 감행하고 있다는 분석이 나왔다.

과거 주로 정보 탈취 목적의 공격을 해오다 최근에는 금전적 이득을 노린 공격에 나서는 등 변화가 나타나고 있다는 것이다.

김수키 그룹은 국내 기업과 기관을 타깃으로 공격을 전개하는 조직으로 가장 많이 알려져 있다.

![[이미지=픽사베이]](https://img-lb.inews24.com/image_gisa/201903/1551765955306_2_150621.jpg)

5일 안랩이 발간한 '오퍼레이션 카바 코브라 분석보고서'에 따르면 연초 김수키 그룹이 국내 암호화폐 분야와 의류 회사를 대상으로 유포한 악성코드가 발견됐다. 군사 관련 분야와 언론사를 겨냥해 정보를 수집하다 공격 범위를 넓힌 것이다.

보고서는 계속되는 대북 제재로 북한 경제 상황이 악화되면서 금전적 수익을 올리기 위한 공격을 시도하는 것으로 풀이했다.

공격자는 암호화폐를 노리고 사용자 이름, 이더리움 주소 등의 내용으로 위장한 악성 엑셀 파일을 뿌렸다. 이더리움 주소의 거래내역은 구글에서 검색되지만 실제 사용자 정보인지는 확인되지 않았다.

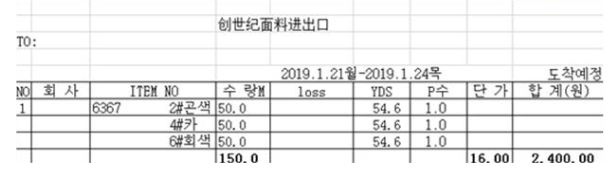

의류 회사를 대상으로는 견적서로 위장한 엑셀 파일을 보냈다. '창세기 직물 수입 및 수출(创世纪面料进出口)'이라는 제목이 중국어 간체로 작성된 파일이다.

같은 기간 통일부 기자단에게 '미디어 권력이동⑥-넷플렉스, 유튜브'라는 제목이 달린 악성 한글(hwp) 파일을 유포하는 등 정치적 목적의 공격도 이어갔다는 게 안랩의 분석이다. 학생군사교육단(ROTC)를 타깃으로 한 공격도 발견됐다.

안랩이 이런 공격들의 배후로 김수키 그룹을 의심하는 근거는 악성코드 배포 방식의 유사성, 악성 한글 문서에 존재하는 동일한 쉘코드, 추가 생성되는 악성코드의 똑같은 동작 방식 등이다.

또한 김수키 그룹은 2014년 사용했던 오래된 한글 취약점을 최근 공격에서 다시 쓰는 모습을 보이기도 했다. 공격 대상이 여전히 보안 업데이트를 적용하지 않은 한글 프로그램을 사용하고 있다고 확신하거나 파악하고 있다는 방증으로 해석된다.

안창용 안랩 ASEC대응팀 수석연구원은 "김수키 그룹은 2016년 후반까지 정보 수집을 위한 표적 공격에 주력했으나 현재는 소속 국가의 정치적·경제적 상황을 타개하기 위해 투 트랙 방식의 공격을 전개하고 있다"고 분석했다.

김국배 기자 vermeer@inews24.com

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기